Hemos sufrido un ataque de un “troyano” por decir algo para linux. El atacante aprovechando una cuenta de usuario con un password malo accedió por ssh e instaló el software en un directorio .net.(para nuestro caso).

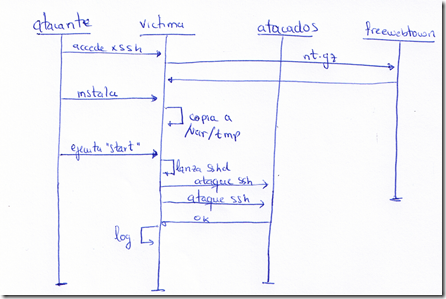

En este directorio se encuentran el script, varios diccionarios y listas de IP. ftp_scanner intenta acceder al puerto de ftp (21) de otras máquinas y trata de entrar por fuerza bruta a las cuentas del usuario administrador. También encontré que instaló un cliente de ssh que también lo usa para hacer ataques al puerto 22 de otras máquinas e intentar descubrir el password de root. He hecho este diagrama que ilustra el proceso de manera sencilla. (Me niego a hacer diagramas o dibujos más currados por falta de tiempo).

En este caso, la víctima es nuestro equipo y el resultado, nos ponen unos script que ejecutan ataques a otras máquinas.

Este script es ejecutado posteriormente por el atacante abriendo sesiones ssh y ejecutando scritps automáticos que controlan el ataque. En esta dirección pueden encontrar una mejor descripción.

El atacante aparte dejar copia del software en /home/usuario_atacado, deja una copia en /var/tmp.

Para matar de raiz este problema, hemos capado el puerto 22 y lo dejamos con un filtro por IP, de esta forma solo se puede acceder desde unos sitios específicos. El análisis posterior no dio señas de cambios aparentes en el sistema.